Было бы странно использовать микропроцессорные устройства на подстанции, не пользуясь этой возможностью, но тут возникают проблемы информационной безопасности подстанции. И чем больше мы получаем данных с приборов, чем проще становится процесс управления, тем острее становится вопрос безопасности.

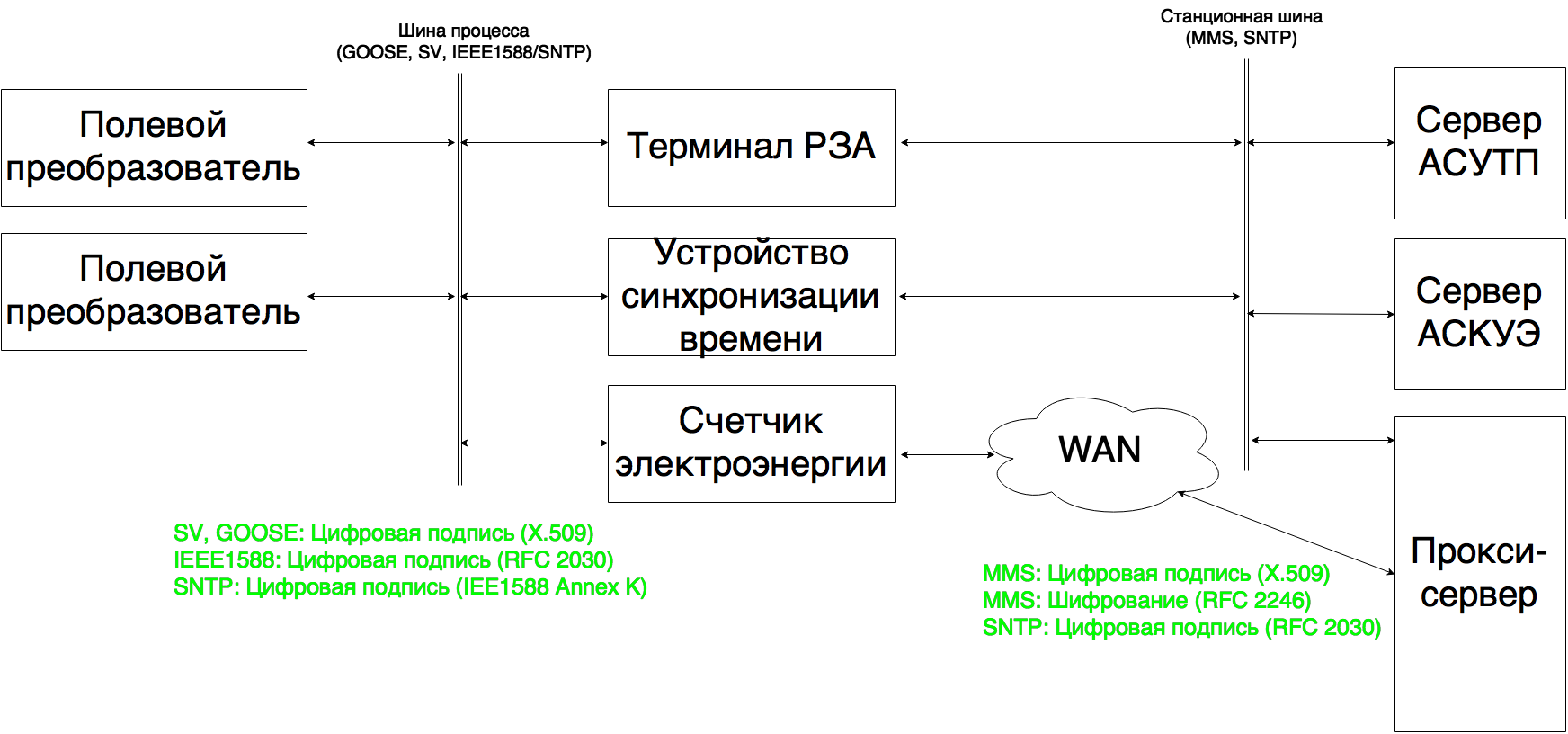

Рассмотрим пример уже «классической» подстанции.

Как видно из рисунка 1 для нее существует несколько типов угроз:

- Несанкционированное управление с помощью человеко-машинного интерфейса терминала РЗА. Любой человек, имеющий доступ на подстанцию и имеющий базовые навыки работы с терминалом РЗА, может изменить уставки терминала и получить доступ к управлению выключателем;

- Несанкционированное управление по линии связи или подмена данных, может предоставить злоумышленнику доступ к изменению уставок терминала, управлению выключателями и подмене данных электросчетчиков. Вероятность такого вмешательства вырастает в разы при использовании публичных сетей связи, таких как GSM, Internet и т.п;

- Атака на серверное оборудование. Всевозможные вирусы и не защищенное программное обеспечение могут позволить удаленно управлять серверами АСУТП и АСКУЭ.

На подстанциях нового поколения с применением архитектуры «Smart Grid» перечисленные угрозы только усиливаются.

К угрозам безопасности «классической» подстанции добавляется угрозы вмешательства в работу шины процесса и синхронизации времени.

Данные проблемы не новость, и для цифровых подстанций был разработан стандарт IEC 62351.

В нем предлагается для защиты данных использовать цифровую подпись, а также шифрование.

Цифровая подпись позволяет проверять подлинность принимаемых данных и удостоверяться, что пришедшие данные были отправлены из правильного источника. Например, терминал РЗА может проверить, что данные пришли от нужного полевого преобразователя и они не исказились при передаче. Для этого, перед началом работы полевой преобразователь посылает свой сертификат электронной подписи терминалу РЗА. Тот проверяет его и начинает использовать ключ, содержащийся в этом сертификате для проверки поступающей информации.

Сертификат электронной подписи – это электронный документ, содержащий открытый ключ информацию о владельце ключа, области применения ключа, подписанный выдавшим его удостоверяющим центром.

Шифрование применяется для передачи закрытой информации, например, показаний счетчика электроэнергии в систему АСКУЭ.

Узким местом стандарта IEC 62351 являются вопросы распространения сертификатов, хранения ключей и скорости обработки пакетов.

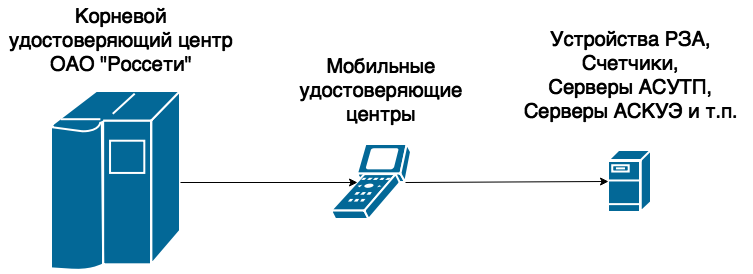

Вопрос распространения сертификатов относится к организационным вопросам. Схема распространения сертификатов может выглядеть следующим образом:

При установке нового оборудования на подстанции персонал с помощью мобильного удостоверяющего центра подписывает сертификаты этих устройств. В свою очередь владельцы мобильных удостоверяющих центров должны подписывать свои сертификаты в корневом удостоверяющем центре ПАО «Россети». В этом случае процесс подготовки нового оборудования будет не слишком трудоемким, и будет занимать максимум 5 минут.

Вопрос скорости обработки пакетов особенно важен при обмене SV и GOOSE-сообщениями. Криптоалгоритмы занимают очень много машинного времени и отвлекают основной процессор от работы над базовыми алгоритмами. В то же время стандартом IEC 61850 установлена максимальная задержка передачи пакетов SV – 3 мс. Существует два способа решения данной задачи. Первый, это использование в приборах процессоров со встроенными криптографическими сопроцессорами, но в этом случае не решается вопрос безопасного хранения ключей и требуются дополнительные компоненты для реализации данного функционала. Второй способ, это использование специализированного модуля безопасности, который имеет возможность хранить ключи и выполнять криптоалгоритмы с необходимой скоростью.

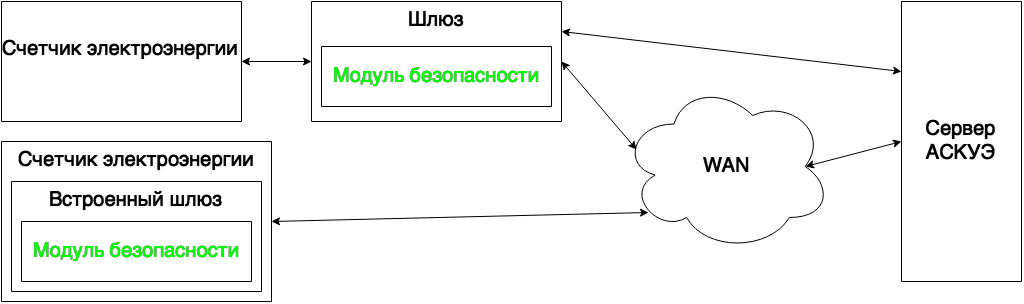

Если обратить внимание на смежную область, на сбор данных коммерческого учета в жилых домах, то там данная проблема решена именно вторым способом. В Германии существует технический регламент TR-03109, который описывает требования к модулю безопасности.

В соответствии с этим документом, модуль безопасности может устанавливаться либо в шлюз, который собирает информацию со счетчиков электроэнергии, либо непосредственно в сам счетчик. Конструктивно это может быть либо микросхема, либо встраиваемый модуль со стандартным параллельным или высокоскоростным последовательным интерфейсом. Модуль предназначен для поставки в составе конечного изделия (терминал РЗА, счетчик, шлюз, сервер АСКУЭ и т.п.) и должен обеспечивать выполнение следующих функций:

- Вычисление цифровой подписи;

- Проверка цифровой подписи;

- Обмен ключами для TLS и шифрования данных;

- Вычисление ключевых пар для ассиметричного шифрования;

- Вычисление случайных чисел;

- Безопасное хранение ключей;

- Шифрование данных.

К сожалению, в данном стандарте не унифицированы интерфейс обмена модуля с основным процессором, размеры модуля и процесс его персонализации. Данные вопросы требуют доработки.

Ядром модуля безопасности является смарт-карта.

Смарт-картой называют интегральную микросхему, которая обеспечивает:

- Вычисление ключевых пар для ассиметричного шифрования;

- Вычисление случайных чисел;

- Безопасное хранение ключей.

Первоначально смарт-карты использовались в телефонии (SIM-карты) и в банковских операциях (EMV-карты). Сейчас появились модификации, так называемых, M2M-карт. Это карты для обеспечения безопасного обмена между интеллектуальными устройствами. Конструктивно они выполнены в виде QFN-8 микросхем. Разработка и производство данных микросхем соответствует высоким стандартам безопасности и контролируется соответствующими аттестационными организациями.

Для взлома смарт-карты ее необходимо выпаять, а для этого необходимо обесточить основное устройство, что не может остаться незамеченным. Оборудование для взлома достаточно дорогостоящее, поэтому взлом практически невозможен, даже на необслуживаемых подстанциях.

Если данный стандарт адаптировать для применения на подстанции, то мы можем получить унифицированное решение для ее информационной защиты. Если же этот стандарт будет разработан в России и впоследствии распространен в других странах, то это даст возможность нашим разработчикам и производителям поставлять оборудование для подстанций с конкурентным преимуществом.

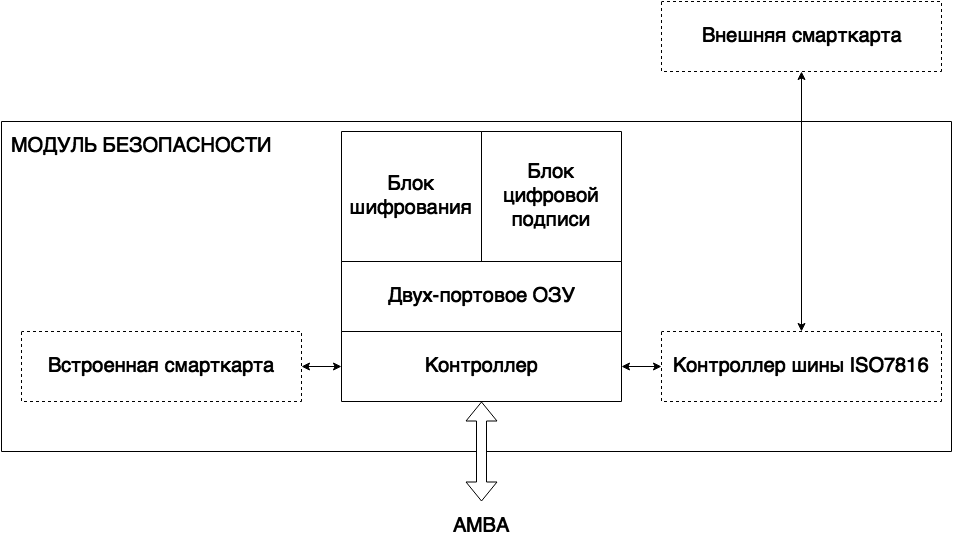

Структурно решение модуля безопасности в виде отдельной микросхемы или в виде IP-ядра для FPGA выглядит следующим образом:

Модуль состоит из контроллера, блоков шифрования и цифровой подписи, а также встроенной или внешней смарт-карты. Модуль общается по шине AMBA с любыми другими устройствами. На модуль можно загрузить данные для шифрования, расшифровки, генерации и проверки подписи. После выполнения оперции модуль отдает данные назад по той же шине с помощью операции чтения. Можно также настроить режим DMA для автоматической работы контроллера.

При использовании встроенной смарт-карты система получается более компактной и надежной, но ответственность за персонализацию и за обеспечение безопасности производства берет на себя изготовитель конечного оборудования. Использование внешней смарт-карты уменьшает первоначальные вложения в проект и позволяет добиться быстрого результата, не перестраивая процесс производства.

Последний вариант исполнения модуля безопасности – это отдельная микросхема, предназначенная для подключения непосредственно на шину основного процессора. Это решение может использоваться в схемах, где каналы связи обрабатываются непосредственно процессором, без участия FPGA.