Спрос на электромобили будет увеличиваться в среднем на 38% ежегодно, согласно прогнозу по развитию рынка электромобилей в России. Соответствующие данные предоставили аналитики из консалтинговой компании Strategy Partners.

26–27 марта 2024 года в конференц-зале ЦВК «Экспоцентр» (Москва) прошла ежегодная научно-практическая конференция «Российский рынок систем электрохимического накопления электрической энергии и батарейных систем электротранспорта. Проблемы и перспективы». Эксперт «РТСофт-СГ» выступил с докладом о комплексном подходе к проектированию развития инфраструктуры заряда электротранспорта.

Павел Литвинов, Сергей Нестеров, АО «РТСофт»

В настоящей статье рассмотрены способы применения методов имитационного моделирования как инструмента оценки защищённости и оптимизации затрат на мероприятия по обеспечению киберзащиты. Выполнено описание модели, позволяющей оценивать динамику изменения угроз для объектов электроэнергетики на ближайшие десять лет. Приведён пример расчёта для сценария, который авторы считают достаточно вероятным.

Задача обеспечения кибербезопасности АСУ ТП и комплексов релейной защиты и автоматики в силу объективных причин приобретает всё большее значение [1]. Сегодня процессы производства, передачи и распределения электроэнергии существенно зависят от информационных систем, включая и сети передачи данных. Появление и развитие интеллектуальных электроэнергетических систем (ЭЭС) ведёт к централизации контроля и управления, что порождает качественно новые угрозы и риски, поскольку совсем недавно эти функции выполнялись локально и децентрализованно. Такие понятия, как «киберпреступность» и «кибервойны», уже перекочевали со страниц фантастических произведений в ленты новостей.

Очевидно, что устройства и объекты электроэнергетики – чрезвычайно привлекательные цели для атак злоумышленников – как в силу величины прямого ущерба (от возможного повреждения первичного оборудования), так и косвенного (от нарушения энергоснабжения). При этом колоссальный массив уже разработанных стандартов и рекомендаций по информационной безопасности, а также существующих программно-технических средств, предназначенных для построения систем информационной защиты, требует изучения и переосмысления применительно к нашей задаче – защите РЗА и АСУТП подстанций. Прямое следование рекомендациям этих стандартов нецелесообразно, а зачастую и невозможно, поскольку изначально они разрабатывались для защиты и обеспечения информационной безопасности других систем.

В настоящей статье будут изложены общие подходы, позволяющие математически обоснованно построить проекцию основных положений из стандартов, посвященных вопросам информационной безопасности, на нашу предметную область. Приведена методика построения имитационной модели, показаны первые результаты моделирования и сделанные из них выводы.

В настоящее время сокращение операционных расходов и увеличение выручки за счёт предоставления новых сервисов возможно главным образом благодаря использованию следующих передовых технологий [2]:

– адаптивная защита,

– распределённая генерация,

– цифровые и гибридные подстанции,

– renewables,

– trigeneration,

– Smart Grid,

– Smart metering,

– Demand response,

– Virtual power plants,

– Smart building.

В этой ситуации для обеспечения необходимого запаса устойчивости необходимо не только иметь намного больше информации от всех узлов энергосистемы, но также и координировать действия значительно большего числа центров управления ЭЭС. Рост уязвимости подобных систем к кибератакам компенсируется использованием новых технологий и средств защиты. Как и в историческом процессе «соревнования» брони и оружия, абсолютного победителя не будет и здесь, потому что на каждом витке технологической спирали будут совершенствоваться способы нападения и изыскиваться адекватные им средства защиты.

С практической точки зрения при планировании технических и организационных мероприятий по обеспечению информационной безопасности возникает оптимизационная задача минимизации затрат при максимальном снижении допустимых рисков и недопущении рисков критических. Оговорка про критические риски является важным граничным условием. В бизнесе невозможно компенсировать все риски, потому что такая линия поведения сделает вашу продукцию и услуги неконкурентоспособными, поэтому какие-то из рисков необходимо осознанно принять. Зачастую допустимо принятие даже части критических рисков. Главное – не допустить катастрофических рисков, при которых возникает прямая опасность для жизни людей или угроза потери бизнеса.

Состав и необходимость дополнительных затрат на оборудование и организационно-технические мероприятия по обеспечению кибербезопасности зависят от адекватности модели угроз и правильности расчёта рисков. Понятие риска относится к многомерным категориям, но в инженерном смысле и применительно к задаче анализа «риск» – это вероятность, умноженная на последствия. В нашем случае, когда речь идёт о киберугрозах, оба этих множителя неизвестны и могут быть оценены лишь приблизительно. В части оценки вероятности мы не можем полагаться на статистику – надёжной статистики применительно к конкретным системам просто не существует в силу ряда объективных и субъективных причин:

– не все инциденты фиксируются, а тем более попадают в открытые отчёты;

– не всегда есть возможность достоверно установить связь технологических сбоев с действиями хакеров, в «продвинутых» атаках обязательным является этап сокрытия следов проникновения;

– потенциально самые опасные атаки реализуются редко или вообще пока не были зафиксированы (по существующей статистике от начала распространения продвинутых вирусов до их обнаружения проходят годы);

– вероятность успешной атаки пропорциональна мотивации и ресурсу нарушителя, что, в свою очередь, является функцией времени и значительного количества событий, которые ещё не произошли и не могут быть достоверно предсказаны.

Что касается оценки ущерба (последствий), то здесь ситуация ещё сложнее. Все энергетические объекты являются сложными системами, поэтому нарушение функционирования любого элемента закономерно отражается на остальных элементах. В силу отсутствия знания о способах и видах будущих атак степень их влияния на другие элементы предсказать сложно. Ещё больше затрудняет оценку тот факт, что в энергетическом секторе сбои могут вызвать каскадный эффект и/или эффект домино – когда проблемы в одной подсистеме незамедлительно или с небольшой задержкой приводят к сбою в зависимых/смежных подсистемах. Нарушение в энергетической инфраструктуре одной страны или региона может спровоцировать развитие каскадного эффекта в такой степени, что в результате пострадает инфраструктура других стран [3].

Безопасность – комплексное и многофакторное понятие, способов атаки и потенциальных уязвимостей – множество и потенциальные злоумышленники будут использовать любое слабое место. Одиним из лучших способов достижения пропорциональности и сбалансированности инвестиций для решения сложных организационно-технических задач является декомпозиция на более простые задачи. С точки зрения математики возможно последовательное применение параллельно-последовательной декомпозиции, а применительно к простым функциям – построение их суперпозиции. В рекомендациях NIST (National Institute of Standards and Technology) «Framework for Improving Critical Infrastructure Cybersecurity» [4] содержится детальное описание процесса такого дробления функций на категории и подкатегории.

Обоснованный способ определения необходимых для моделирования агентов можно заимствовать из стандарта ISO/IEC 27032:2012 «Guidelines for cybersecurity» [5]. Совершенно аналогичную систему понятий безопасности и их взаимосвязи с точностью до тонкостей перевода содержит ГОСТ Р ИСО/МЭК 15408-1-2012.

Вышеупомянутый стандарт вносит важное расширение в общую модель риска, представляя вероятность как суперпозицию «угроз» и «уязвимостей».

В предметной области менеджмента рисков существует по крайней мере 31 метод, рекомендуемый для поддержки процесса оценки риска [6]. Все эти методы имеют различную применимость и эффективность на разных стадиях процесса: идентификации рисков, анализа последствий, анализа вероятностных характеристик, сравнительных оценок и уровня риска. Применительно к задаче построения модели угроз на начальном этапе идентификации опасностей и риска для людей, оборудования и окружающей среды эффективно использование методологии исследования опасности и работоспособности (HAZOP – Hazard and Operability Study). Сравнительная оценка риска может быть получена моделированием методом Монте-Карло, который является хорошим способом оценки влияния неопределённости параметров системы в широком диапазоне ситуаций, особенно если характер распределения переменных (равномерный, треугольный, нормальный или логарифмический) известен заранее из аналогичных процессов, физического смысла и т. п. Практические рекомендации по использованию этих и других методов можно найти в [7].

Сегодняшняя реальность такова, что даже требования регуляторов не позволяют разработать чёткий план действий по усилению защиты на долгосрочную перспективу. Применительно к нашей предметной области существующие требования:

– не гармонизированы,

– недостаточно конкретны,

– оторваны от технологической специфики,

– неполны или избыточны (не всегда актуальны текущим угрозам),

– а самое главное, не содержат этапности.

Очевидно, что невозможно обеспечить полное выполнение всех требований и рекомендаций в масштабах ЕЭС. Если речь идёт об обеспечении надёжности энергоснабжения, то риски порождаются не только и не столько хакерскими атаками. Это могут быть и выход из строя оборудования или каналов связи вследствие низкой технической надёжности или износа, ошибки настройки и эксплуатации, недостаточный опыт и квалификация персонала, уход специалистов и т. п. При очевидной лимитированности ресурсов требуется «балансировка» расходов между этими направлениями. Никто не доказал, что именно хакеры сейчас – наша главная проблема и угроза надёжности. Отсутствие обоснованных прогнозов порождает неуверенность и, возможно, лишние расходы. С целью оценки динамики угроз во времени и была построена модель.

Тема потенциала использования агентного моделирования энергетических систем в контексте кибербезопасности давно обсуждается в научном сообществе. Можно рекомендовать работы зарубежных [8] и российских авторов [9], каждая из статей содержит обширный список литературы для знакомства с историей и текущим состоянием вопроса.

Несмотря на многолетний опыт исследований, отдельные положительные результаты и очевидную полезность, методы имитационного моделирования вопросов информационной безопасности в силу ряда объективных и субъективных причин [10] не получили широкого практического применения.

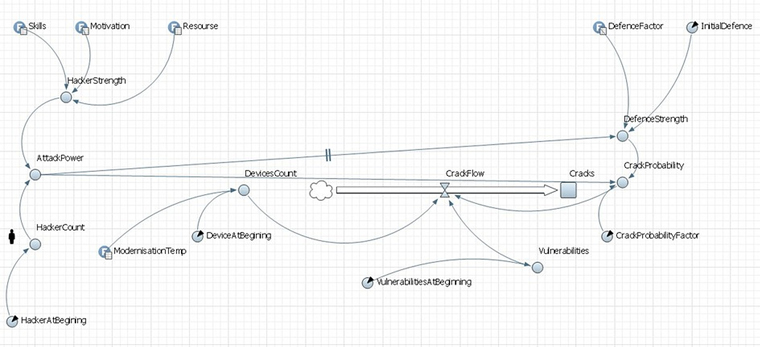

Далее предлагается описание и результаты выполнения расчёта на разработанной авторами имитационной модели (рис. 1) прогноза количества взломов устройств РЗА на ближайшие 10 лет в разбивке по месяцам, построенной с применением метода системной динамики. На этапе проработки концепции модели было принято решение использовать программное обеспечение AnyLogic, тем более что, в силу относительной простоты первого этапа моделирования, достаточно возможностей бесплатной версии Personal Learning Edition.

Рис. 1. Динамическая диаграмма

Ниже приведён список параметров, использованных для масштабирования и первоначальной настройки модели:

– HackerAtBegining=50 – первоначальное количество злоумышленников, включая и инсайдеров;

– DeviceAtBegining=20 000 – первоначальное общее количество устройств, подверженных взлому;

– VulnerabilitiesAtBeginning=0,4 – первоначальная доля устройств, имеющих уязвимости любого рода: от ошибок в реализации и/или закладок производителей до слабых паролей администратора;

– CrackProbabilityFactor=0.00001 – фактор вероятности успешного взлома.

Нижеперечисленные табличные функции были использованы для того, чтобы задать прогнозное развитие событий на ближайшие 120 месяцев. Желаемая форма кривой и коэффициенты задавались в отдельных точках, для вычисления остальных значений в модели использовалась интерполяция. Вид интерполяции (ступенчатая, линейная или сплайн) выбирался в зависимости от логического смысла коэффициента.

Здесь и далее осью абсцисс является линия времени. Значения – количество месяцев, прошедших от даты расчёта. При отсутствии обозначений на шкале по оси ординат максимальное значение равно единице.

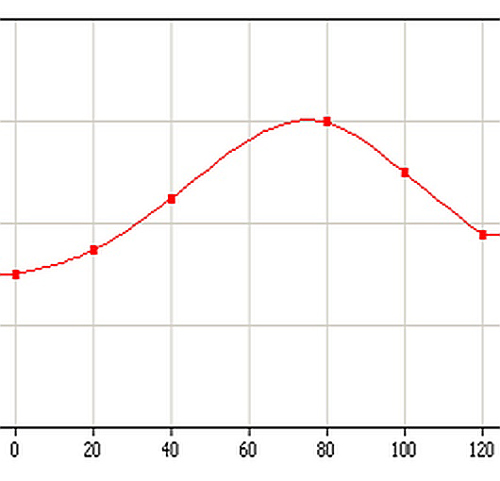

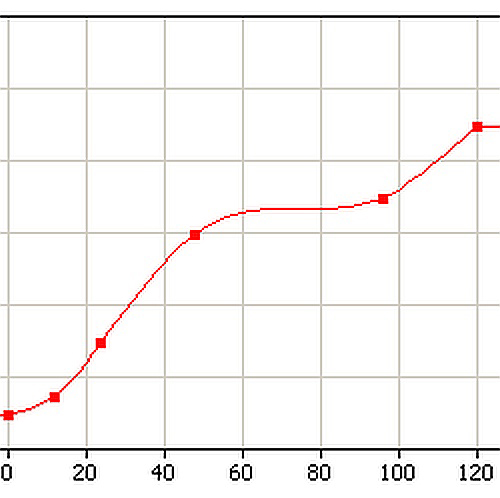

– Skills – усреднённый опыт хакера (рис. 2),

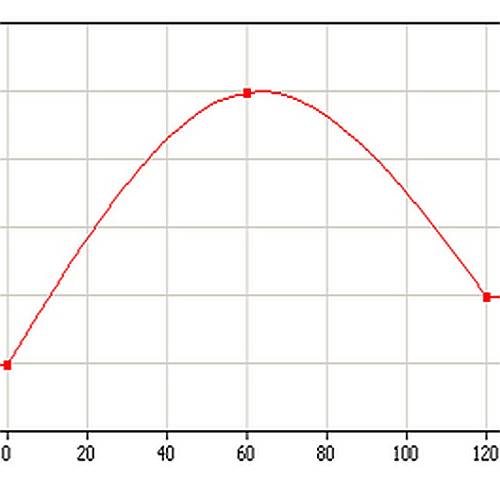

– Motivation – мотивация злоумышленника (рис. 3),

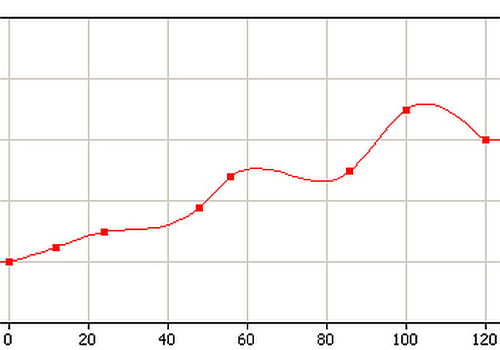

– Resourse – доступный ему ресурс, включая время на подготовку атаки (рис. 4),

– DefenceFactor – усилия, предпринимаемые собственниками энергообъектов в части информационной безопасности (рис. 5),

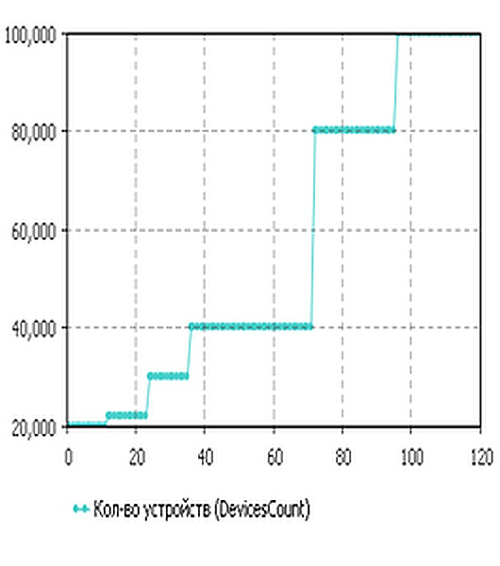

– ModernisationTemp – прогнозное увеличение количества устройств. Предполагался 5-кратный рост количества устройств, потенциально уязвимых для атак (рис. 6).

Рис. 2. Опыт хакера

Рис. 3. Мотивация злоумышленника

Рис. 4. Доступный хакеру ресурс

Рис. 5. Усилия по защите объектов

Рис. 6. Прогнозное увеличение количества устройств

В сложных случаях, когда не было возможности опереться на статистические данные и прогнозы, использовалось декомпозиция. Например, усреднённая сила атаки (HackerStrength) вычислялась как суперпозиция трёх значений: опыта хакера (Skills), его мотивации (Motivation) и ресурса, который он может привлечь (Resourse). Гипотезы по оценке и прогнозированию каждой из этих величин строить значительно проще.

HackerStrength – сила потенциальной атаки (рис. 7 с формулой 1)

Формула 1 предполагает суперпозицию, о которой говорилось выше, и монотонный слабый рост во времени от базового значения.

HackerCount – количество активных злоумышленников (рис. 8 с формулой 2).

Также предполагается медленный рост во времени, но основной вклад даёт ограниченное снизу непрерывное распределение хи-квадрат. Использование распределения даёт также возможность впоследствии применить метод Монте-Карло.

AttackPower – мощность потока атак (рис. 9 с формулой 3).

DevicesCount – количество устройств (рис. 10 с формулой 4).

DefenceStrength – усилия, направленные на защиту объектов (рис. 11 с формулой 5).

В формуле 5 значения коэффициента предполагаются пропорциональными соответственной табличной функции, но с существенным дополнением. После мощных атак (AttackPower>200) на короткое время вносится поправка на значительное увеличение защищённости. Предполагается, что это будет результат последующих оперативных организационно-технических мероприятий, например таких как запрет на дистанционную смену уставок и т. п.

Vulnerabilities – доля уязвимых устройств (рис. 12 с функцией 6).

Функция 6 моделируется как периодическая с увеличивающимся периодом, слабо затухающая во времени. Периодичность моделирует смену поколений оборудования и/или совершенствование технологий хакерских атак.

CrackProbability – вероятность взлома (рис. 13 с формулой 7).

Формула 7 отражает очевидную пропорциональность вероятности взлома мощности атак и обратную пропорциональность усилиям по защите.

CrackFlow – количество взломанных на данном шаге (рис. 14 с формулой 8).

Cracks – суммарное количество успешных взломов нарастающим итогом (рис. 15 с формулой 9).

Итогами моделирования являются диаграммы (СrackFlow) в разбивке по месяцам и (Cracks) – нарастающим итогом.

|

|

|

HackerStrength = 0,001 × time() + Skills(time()) ×Motivation(time()) × Resourse(time())+0,3 (1) |

|

Рис. 7. Сила потенциальной атаки |

|

|

|

HackerCount = HackerAtBegining × (0,5+chi2(3)) + HackerAtBegining × time()/50 (2) |

|

Рис. 8. Количество злоумышленников |

|

|

|

AttackPower = HackerStrength × HackerCount (3) |

|

Рис. 9. Мощность потока атак |

|

|

|

DevicesCount = DeviceAtBegining × ModernisationTemp(time()) (4) |

|

Рис. 10. Формула расчёта количества устройств |

|

|

|

DefenceStrength = InitialDefence × DefenceFactor(time())+0,5 × (AttackPower>200?1:0) (5) |

|

Рис. 11. Усилия по защите |

|

|

|

Vulnerabilities = VulnerabilitiesAtBeginning × (1+0,3 × sin(time()/(5+0,03 × time()))) ‒ 0,003 × time() (6) |

|

Рис. 12. Доля уязвимых устройств |

|

|

|

CrackProbability = (CrackProbabilityFactor × AttackPower)/DefenceStrength (7) |

|

Рис. 13. Вероятность взлома |

|

|

|

CrackFlow = DevicesCount × Vulnerabilities × CrackProbability (8) |

|

Рис. 14. Количество взломанных устройств на данном шаге |

|

|

|

d(Cracks)/dt = CrackFlow (9) |

|

Рис. 15. Всего успешных взломов нарастающим итогом |

Был рассмотрен достаточно консервативный сценарий постепенного движения к безопасности на фоне 5-кратного увеличения числа устройств и роста числа атак. При этом число успешных взломов при очевидных колебаниях имеет тенденцию к снижению. К полученным абсолютным значениям надо относиться со скептицизмом, поскольку их величина зависит от параметров, выбранных эмпирическим путем. Нас в первую очередь интересовало поведение кривой, а не амплитуда значений.

Полученные результаты можно интерпретировать следующим образом:

– В ближайшие 10 лет при сохранении текущих трендов риски существенно не вырастут (говоря языком публицистики, «кибер-армагеддон» откладывается).

– Сейчас и в ближайшие два года мы находимся в достаточно рискованной зоне. Хорошим решением было бы выполнение простых и относительно дешёвых организационно-технических мероприятий, включая обучение персонала, результатом чего будет существенное снижение рисков.

Очевидным способом развития модели с целью учёта большего количества влияющих факторов является переход к агентному моделированию. Сейчас мы рассматриваем уже усредненный портрет «хакера» или «устройства» как функцию времени. Создавая достаточное число агентов и устанавливая характеристики и правила взаимодействия для каждого из них в каждый момент времени, мы можем получить новые, совсем не очевидные зависимости.

Следующим шагом было бы параллельное использование и учёт отдельных факторов через дискретно-событийное моделирование. Например, таких, как ввод в работу Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА) [11] или скорое принятие поправок в УК РФ, предусматривающих наказание за попытку взлома объектов критической инфраструктуры.

Перспективным также представляется использование наработок шведского Royal Institute of Technology [12], где с целью упрощения моделирования предприняли попытку создать специализированный язык – Cyber Security Modeling Language (CySeMoL). Язык не получил широкого распространения, но, по замыслу авторов, позволял формально описать 59 видов атак, 58 типов защиты для 23-х разновидностей активов и установить отношения между этими сущностями.

В настоящей работе исследованы различные способы и продемонстрированы подходы, позволяющие успешно применить методы имитационного моделирования как инструмент оценки защищённости и оптимизации затрат на мероприятия по обеспечению киберзащиты.

1. Выполнено описание модели, позволяющей оценивать динамику изменения угроз для объектов электроэнергетики на ближайшие десять лет. Приведн пример расчёта для сценария, который авторы считают достаточно вероятным.

2. Даны рекомендации по применимости имитационного моделирования и предложения по развитию существующей и созданию новых моделей с учётом информации, доступной в научных публикациях на эту тему.

3. Поставлены вопросы, требующие дальнейшего изучения и обсуждения, намечены пути совершенствования модели.

1. «Концепция развития релейной защиты и автоматики электросетевого комплекса», Приложение №1 к протоколу Правления ОАО «Россети» от 22.06.2015 № 356пр

2. Г. С. Нудельман, ОАО «ВНИИР», ИК В5 РНК СИГРЭ, «Обобщение мировых тенденций развития техники и технологий в области релейной защиты и автоматики», 2015.

3. OSCE. Good Practices Guide on Non-Nuclear Critical Energy Infrastructure Protection (NNCEIP) from Terrorist Attacks Focusing on Threats Emanating from Cyberspace. 2013.

4. National Institute of Standards and Technology. Framework for Improving Critical Infrastructure Cybersecurity. 2014.

5. ISO/IEC 27032:2012(E). Information technology — Security techniques — Guidelines for cybersecurity. 2012.

6. ГОСТ Р ИСО/МЭК 31010. Менеджмент риска. Mетоды оценки риска. 2011.

7. Pavel Fuchs, Jan Kamenicky, Tomas Saska, David Valis, Jaroslav Zajicek. Some Risk Assessment Methods and Examples of their Application. б.м.: Technical University of Liberec, 2011.

8. Paranjape, Raman. "Agent-Based Modeling of Power Systems Infrastructure Cyber Security". World Academy of Science, Engineering and Technology International Journal of Social, Behavioral, Educational, Economic, Business and Industrial Engineering, 2013 г., Т. Vol:7, No:8.

9. Д. И. Котенко, И. В. Котенко, И. Б. Саенко. Методика итерационного моделирования атак в больших компьютерных сетях. Труды СПИИРАН. 2012 г., Вып. 4(23).

10. Павел Литвинов, «Имитационное моделирование вопросов информационной безопасности как инструмент оценки защищённости и оптимизации затрат», МКА №2/2016

11. Указ Президента Российской Федерации от 15 января 2013 г. N 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации» и «Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации», утвержденная Президентом РФ 12.12.2014 № К 1274.

12. A Manual for the Cyber Security Modeling Language. Hannes Holm, Mathias Ekstedt, Teodor Sommestad, Matus Korman. Stockholm: Department of Industrial Information and Control Systems, Royal Institute of Technology, 2014.